حمله watering hole چیست؟

مهرداد میرابی

- آبان ۲۰, ۱۴۰۲

- ۹:۱۵ ق٫ظ

حمله watering hole

حمله چاله آب یک اکسپلویت امنیتی است که در آن مهاجم می خواهد گروهی خاص از کاربران نهایی را از طریق آلودگی وب سایت هایی که اعضای گروه خاصی معمولا بازدید میکنند، تحت تاثیر قرار دهد. هدف این است که کامپیوتر یک کاربر هدف را آلوده و دسترسی به شبکه را در محل کار هدف کسب کند.

کلمه watering hole attack از شکار میآید.به جای دنبال کردن هدف از فاصله طولانی، شکارچی به جای آن تعیین می کند که کشته شدن احتمالا کجا خواهد بود، به طور معمول به یک بدن آب – سوراخ آب – و شکارچی در آنجا منتظر است. هنگامی که طعمه به میل خود می آید، اغلب با گارد پایین، شکارچی حمله می کند.

قربانی هدف ممکن است فرد، سازمان یا گروهی از افراد باشد. مهاجم هدف خود را – به طور معمول، کارمندان شرکت های بزرگ، سازمان های حقوق بشر، گروه های مذهبی یا دفتر های دولتی – برای تعیین نوع وب سایت هایی که آنها اغلب استفاده می کنند، مشخص می کند. این ها اغلب پله های پیام رسانی یا سایت های علاقه عمومی با هدف مورد نظر هستند.

در حالی که حملات چاله آب نادر هستند، آنها یک تهدید قابل توجهی را تشکیل می دهند زیرا دشوار است که شناسایی شوند و به طور معمول از طریق کارمندان، شرکای کسب و کار یا ارائه دهندگان مرتبط، سازمان های بسیار امن را هدف قرار می دهند. و، از آنجا که آنها می توانند چند لایه ای از امنیت را نقض کنند، می توانند بسیار نابود کننده باشند.

حملات آب چاله – نوعی حمله مهندسی اجتماعی – همچنین به عنوان حفره آب، حمله سوراخ آب یا وب سایت در معرض خطر استراتژیک شناخته می شود.

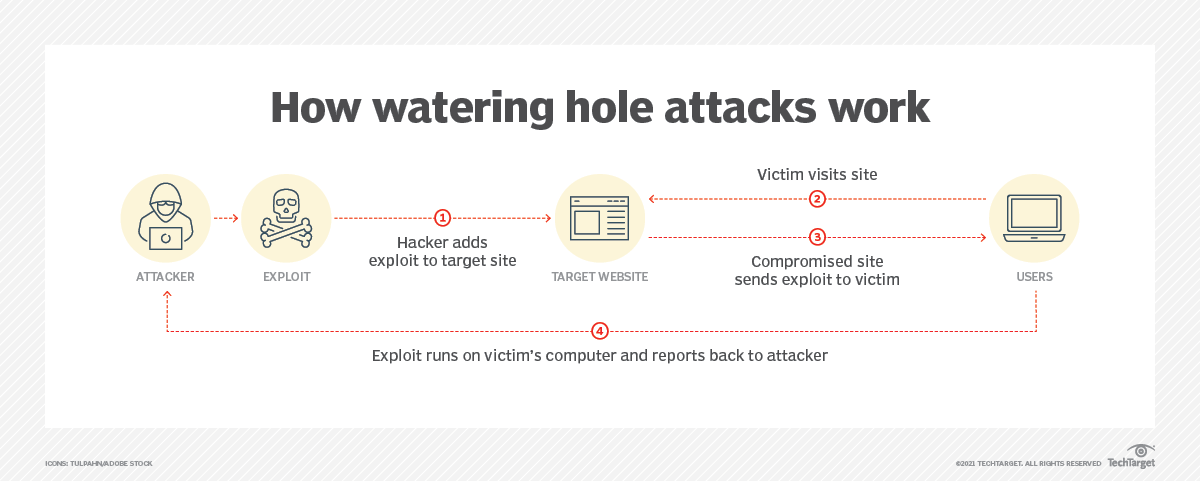

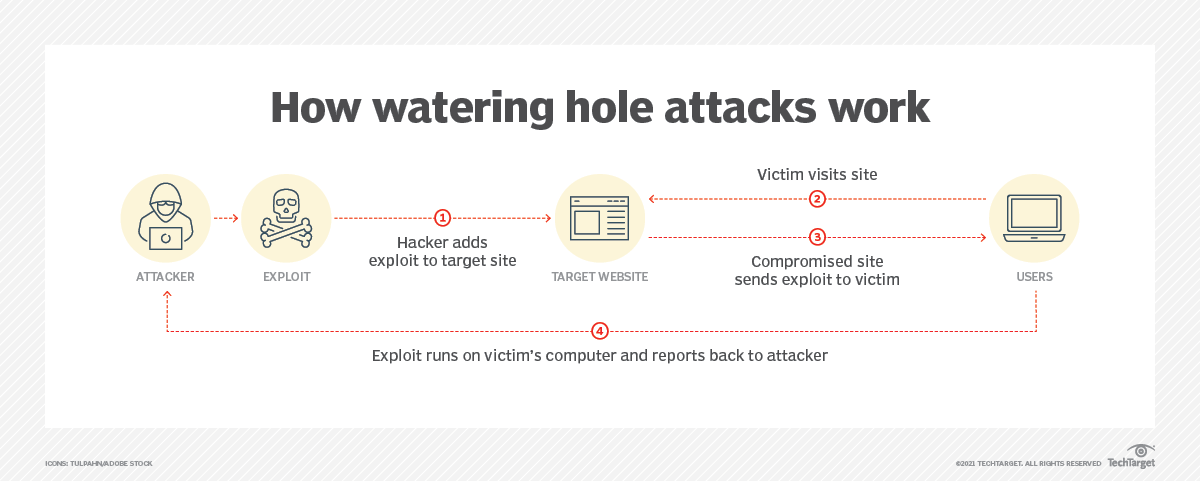

حمله چاله آبی چگونه کار می کند؟

حمله چاله آبی شامل زنجیره ای از رویدادها است که توسط مهاجم برای دسترسی به قربانی آغاز می شود. با این حال، مهاجم به طور مستقیم قربانی را هدف قرار نمی دهد.

ابتدا، مهاجم وب سایت یا سرویسی را که قربانی مورد نظر قبلاً از آن استفاده می کند و با آن آشنایی دارد، شناسایی می کند. به طور کلی، سایت هدف دارای امنیت نسبتاً پایینی است، به طور مکرر بازدید می شود و در بین قربانی مورد نظر محبوب است. سپس مهاجم سایت مورد نظر را به خطر می اندازد و یک بار کد مخرب را به سایت تزریق می کند که اغلب به شکل JavaScript یا زبان نشانه گذاری HyperText (HTML) است. هنگامی که قربانی از سایت در معرض خطر بازدید می کند، محموله راه اندازی می شود و یک زنجیره سوء استفاده برای آلوده کردن رایانه قربانی شروع می شود. محموله ممکن است خودکار باشد، یا ممکن است حمله ممکن است باعث شود یک پیام جعلی ظاهر شود که به کاربر میگوید یک اقدام اضافی انجام دهد که کد مخرب را دانلود میکند. زنجیره بهره برداری ممکن است یکی از مواردی باشد که از قبل وجود داشته و به خوبی شناخته شده است یا یک سوء استفاده جدید توسط مهاجم ایجاد شده باشد.

هنگامی که محموله بر روی رایانه قربانی راه اندازی شد، مهاجم می تواند به سایر دارایی های شبکه دسترسی داشته باشد و از آن رایانه برای انجام یک حمله محوری برای دستیابی به اهداف دیگر استفاده کند. هدف ممکن است جمع آوری اطلاعات در مورد قربانی، استفاده از رایانه قربانی به عنوان بخشی از یک شبکه ربات یا تلاش برای سوء استفاده از رایانه های دیگر در شبکه قربانی باشد.

سایر سوء استفادههای امنیتی مشابه حملات watering hole

- حمله زنجیره تامین یا Supply chain attack در هر دو حمله زنجیره تامین و حمله چاله آبی، یک سرویس شخص ثالث توسط مهاجم به خطر می افتد تا سیستم های دیگر را آلوده کند. با این حال، در حملات زنجیره تامین، معمولاً محصولی است که توسط هدف خریداری میشود، به جای اینکه وبسایتهای خنثی در طول حمله چالهای به خطر بیفتند.

- حمله هانی پات. حمله honeypot هدف جذابی را ارائه میکند که قربانی را به انجام یک عمل ترغیب میکند، در حالی که یک حمله honeypot روی یک سایت موجود تمرکز میکند که هدف قبلاً از آن استفاده میکند.

- حمله Man-in-the-Middle (MitM). در حمله MitM، مهاجم ارتباط بین قربانی و یک سایت شخص ثالث را رهگیری کرده و می خواند یا تغییر می دهد، اما خود سایت به خطر نمی افتد.

- Tailgating از این نظر مشابه است که یک مهاجم از نزدیک پشت سر کسی که مورد اعتماد است را دنبال می کند تا دسترسی پیدا کند، اما معمولاً این یک حمله فیزیکی است.

نمونه هایی از حملات آبخوری

حملات چاله های آبی مدتی است که وجود داشته است. در اینجا چند نمونه قابل توجه از حملات گذشته آورده شده است:

- در سال 2012، چندین سایت از جمله شورای روابط خارجی ایالات متحده (CFR) به خطر افتاد. این حمله از سوء استفاده Gh0st Rat استفاده کرد و به عنوان حملات VOHO شناخته شد.

- در سال 2016، سازمان بین المللی هوانوردی غیرنظامی (ICAO) مستقر در کانادا، بدافزاری را منتشر کرد که شبکه سازمان ملل (UN) را آلوده کرد.

- در سال 2017، وبسایتهای دولتی اوکراین برای انتشار بدافزار ExPetr در معرض خطر قرار گرفتند.

- در سال 2019، بسیاری از وب سایت های مذهبی و بشردوستانه برای هدف قرار دادن جوامع خاص آسیایی مورد حمله قرار گرفتند.