بدافزارها در PDF : آنچه باید بدانیم

مهرداد میرابی

- اسفند ۱۲, ۱۴۰۲

- ۱۰:۴۲ ق٫ظ

بدافزارها در PDF : آنچه باید بدانیم

تحقیقات اخیر توسط آزمایشگاه McAfee، افزایش قابل توجهی در توزیع بدافزار از طریق یکی از رایجترین قالبهای سند: PDF را روشن کرده است. این افزایش نشان دهنده یک تغییر نگران کننده در تاکتیک های مجرمانه سایبری است که از ماهیت قابل اعتماد فایل های PDF برای آزادسازی موجی از فعالیت های مخرب سوء استفاده می کند.

با معرفی اقدامات مایکروسافت برای مسدودسازی کلان فایلهای آفیس ارائهشده از طریق اینترنت، مجرمان سایبری برای یافتن راههای جدیدی برای فعالیتهای شرورانهشان در گوشه و کنار قرار گرفتند. PDF را وارد کنید: قالبی که آنقدر رایج و قابل اعتماد است که تبدیل به اسب تروای عالی برای حملات سایبری شده است. پیچیدگی و تطبیق پذیری فایل های PDF آنها را برای جاسازی کدهای مخربی ایده آل می کند که می تواند از شناسایی اجتناب کند و از اعتماد ذاتی کاربران در این قالب سند سوء استفاده کند.

مشاهدات اخیر یک زنجیره آلوده پیچیده را کشف کرده است که با یک پیوست ایمیل ظاهراً خوش خیم شروع می شود. به عنوان مثال، یک PDF با نام “Booking.com-1728394029.pdf” محتوای قانونی را وعده می دهد اما در عوض به عنوان دروازه ای برای بدافزار عمل می کند. در ساختار PDF، URL های پنهان و جاوا اسکریپت طراحی شده است که برای هدایت کاربران به سایت های مخرب، تحت پوشش سرویس های آشنا طراحی شده است. این تغییر مسیر نقش مهمی در دانلود و اجرای بعدی بدافزار مانند عامل بدنام تسلا ایفا می کند.

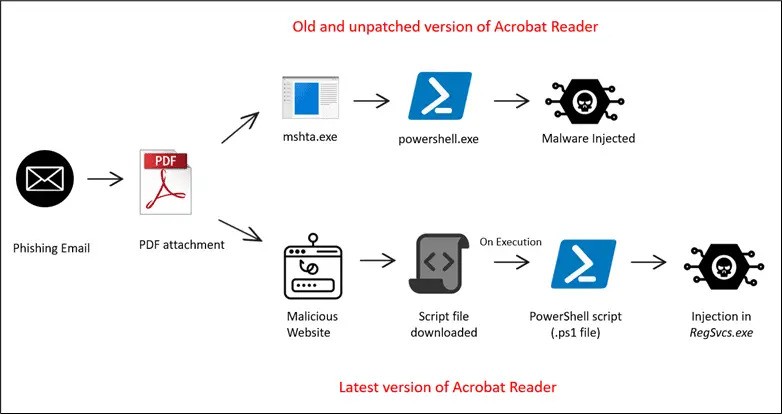

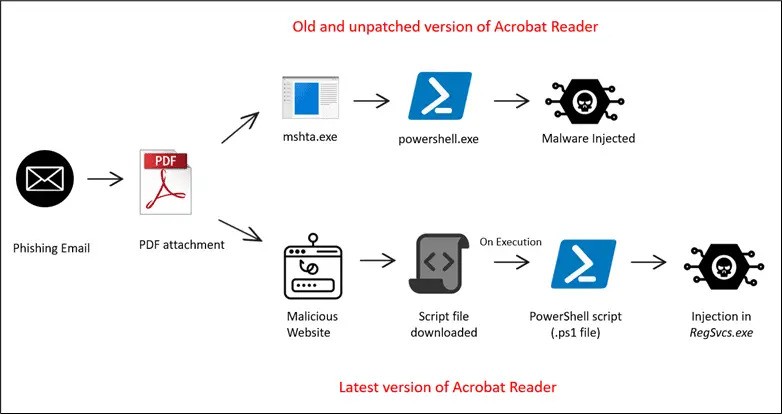

تکنیک های بهره برداری بسته به نسخه Acrobat Reader نصب شده بر روی سیستم قربانی متفاوت است. در نسخه های قدیمی، فایل های PDF می توانند به طور مستقیم جاوا اسکریپت جاسازی شده را اجرا کنند که منجر به راه اندازی خودکار بارهای مخرب می شود. در مقابل، نسخههای بهروزرسانیشده نیاز به فرآیند پیچیدهتری دارند که شامل هدایت مجدد به وبسایتهای مخرب است، که نشاندهنده سازگاری مهاجمان در غلبه بر دفاع نرمافزاری است.

عامل تسلا مراحل پیچیده موجود در توزیع بدافزار مدرن را نشان می دهد. از دسترسی اولیه از طریق فایلهای PDF فریبنده تا اجرای فایلهای جاوا اسکریپت مبهم، این فرآیند بهدقت برای فرار از شناسایی ساخته شده است. توانایی این بدافزار برای غیرفعال کردن سیستم دفاعی، ایجاد پایداری، و استخراج داده های حساس از طریق کانال های امن مانند ربات های تلگرام.

محققان نتیجه می گیرند: «این توالی هماهنگ شده ماهیت پیچیده حمله را که از عفونت اولیه تا خروج داده ها و نفوذ مداوم را در بر می گیرد، نشان می دهد که چالش های مهمی را برای تلاش های شناسایی و کاهش ایجاد می کند».