تکنیک جدید تزریق فرآیند Mockingjay میتواند به بدافزار اجازه دهد تا از شناسایی فرار کند

- مهرداد میرابی

- ۱۴۰۲-۰۴-۱۸

- ۰۹:۳۷

تکنیک جدید تزریق فرآیند Mockingjay میتواند به بدافزار اجازه دهد تا از شناسایی فرار کند

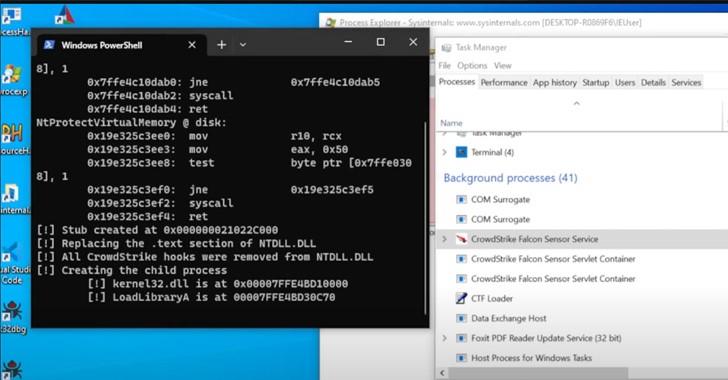

یک تکنیک تزریق فرآیند جدید به نام Mockingjay می تواند توسط عوامل تهدید برای دور زدن راه حل های امنیتی برای اجرای کدهای مخرب در سیستم های در معرض سوء استفاده قرار گیرد. تزریق بدون تخصیص فضا، تنظیم مجوزها یا حتی شروع یک رشته اجرا می شود.

Thiago Peixotoو همکاران از محققین جوز امنیت در گزارشی که با The Hacker News به اشتراک گذاشته شده است گفتند. منحصر به فرد بودن این تکنیک این است که نیاز به یک DLL آسیب پذیر و کپی کردن کد در بخش سمت راست دارد. تزریق فرآیند یک روش حمله است که به مهاجمان اجازه می دهد تا کد را به فرآیندها تزریق کنند تا از دفاع مبتنی بر فرآیند و بالا بردن امتیازات استفاده کنند. با انجام این کار ، می تواند امکان اجرای کد دلخواه در فضای حافظه یک فرآیند زنده جداگانه را فراهم کند. برخی از تکنیکهای شناخته شده تزریق فرآیند شامل تزریق کتابخانه پیوند پویا (DLL)، portable executable injection، thread execution hijacking، process hollowing، و process doppelgänging و غیره است. شایان ذکر است که هر یک از این روشها به ترکیبی از فراخوانیهای سیستمی خاص و APIهای ویندوز برای انجام تزریق نیاز دارند، در نتیجه به مدافعان اجازه میدهد تا روشهای تشخیص و کاهش مناسب را ایجاد کنند.

چیزی که Mockingjay را متمایز می کند این است که این لایه های امنیتی را با حذف نیاز به اجرای API های ویندوز که معمولاً توسط راه حل های امنیتی نظارت می شوند با استفاده از فایل های اجرایی قابل حمل از قبل موجود ویندوز که حاوی یک بلوک حافظه پیش فرض محافظت شده با Read-Write-Execute (RWX) هستند.

این شرکت اسرائیلی گفت که دو روش مختلف – self injection و injection remote process – را برای دستیابی به تزریق کد به روشی بررسی کرده است که نه تنها کارایی حمله را بهبود می بخشد، بلکه تشخیص را نیز دور می زند.

این به نوبه خود ، با استفاده از MSYS-2.0.DLL انجام می شود ، که با “16 کیلوبایت سخاوتمندانه از فضای RWX موجود” همراه است و آن را به عنوان کاندیدای ایده آل برای بارگیری کد مخرب و پرواز در زیر رادار ساخته شده است. با این حال ، شایان ذکر است که می تواند چنین DLL های مستعد دیگری با خصوصیات مشابه وجود داشته باشد.

در روش اول ، از یک برنامه سفارشی برای بارگذاری مستقیم DLL آسیب پذیر در فضای آدرس آن و در نهایت اجرای کد مورد نظر با استفاده از بخش RWX استفاده می شود. از طرف دیگر تزریق فرآیند از راه دور ، مستلزم استفاده از بخش RWX در DLL آسیب پذیر برای انجام تزریق فرآیند در یک فرآیند از راه دور مانند SSH.EXE است. محققان گفتند: «ویژگی این تکنیک در این واقعیت نهفته است که نیازی به تخصیص حافظه، تنظیم مجوزها یا ایجاد یک رشته جدید در فرآیند هدف برای شروع اجرای کد تزریقی ما نیست. این تمایز این استراتژی را از سایر تکنیک های موجود متمایز می کند و تشخیص این روش را برای سیستم های تشخیص و پاسخ نقطه پایانی (EDR) چالش برانگیز می کند.